自动化安全检查

阅读 (6506)

分享

自动化安全检查建设

资产规模较小的企业中对于安全方面的工作多数都是由运维人员来完成,这时候PC、路由器、服务器等成为主要保护对象。

针对以上情况随着资产不断增加运维人员的压力就越来越大,所以在初始阶段建立完整的安全检查机制尤为重要。

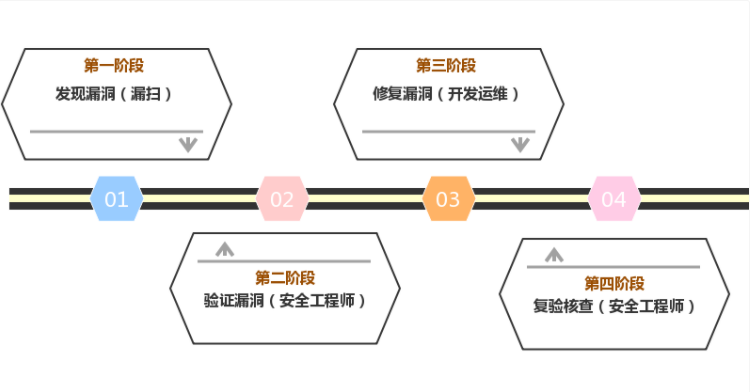

安全事件处置流程包括:

- 漏洞发现(扫描出历史漏洞、最新的版本漏洞)

- 漏洞验证(安全工程师)

- 修复漏洞(开发&运维)

- 复核漏洞(安全工程师)

流程图

上图中是常规的安全问题处置流程,参照流程图根据企业实际情况追踪和发现、修复、验证相应漏洞。通常情况下漏洞修复不是一朝一夕能完成的,所以需要进行不断的尝试完善,建设企业自己的安全事件处置方法。

常见的安全事件包括:

- 已知未修复

– 常见的原因是没有重视相关漏洞,存在侥幸心理未修复或者没有关注相关漏洞,都是引起此类事件的原因。 - 新产生漏洞

– 一般相关的官网会发布一些安全更新,此类问题应该予以关注,并及时安排修复。 - 开发代码bug造成

– 在开发代码时由于代码编写不规范导致。 - 弱口令导致

– 此类事件基本可以定性为人为原因,用户或管理员因为口令方便记忆通常使用规律性较强的口令引起。

根据常见事件可以看出业务在开发到使用时期建立完善的安全检测机制是非常必要的,如果前期不重视相关问题会导致后期修补时容易产生其他问题。

简单介绍一些扫描扫描修复方式。

- 内网扫描

所谓内网扫描就是根据已知的IP、路由信息在内网中获取更多的信息。常用的工具是nmap,该工具是一款强大的内网扫描工具,可以探测主机、扫描端口、版本信息、系统检测等功能。

常用的参数:

- sL:扫描指定列表中存活的主机

- sV:扫描过程中进行服务版本扫描

- sU:使用UDP扫描方式扫描UDP端口

- sP:进行ping扫描,快速发现存活主机

- 弱口令检测及一些防范手段

没有严格和准确的定义,容易被猜测或破解的口令均为弱口令。弱口令是仅包含简单的数字、字母,规律性强、易被破解,从而可能使攻击者获得比较高的权限。

弱口令检测其实就是把一些常见的密码(比如:123、abc等)整理为字典,通过字典对某个服务的端口进行扫描。

解决弱口令常用的方法为,内部培训安全意识,利用制度进行约束。外部密码创建/修改需满足相应复杂度。

常见的系统防护手段:

- 对于Windows的系统,可以利用Windows的域策略,制定密码复杂度的策略。

- unix系统可以通过LDAP的方式进行集中管理。

- 高危类服务,例如GIT,SVN等黑客重点目标,可以通过采用SSH密钥的形式进行登录。

- 数据库服务需要进行严格的账户权限控制,及配置加固。

- 采用高强度动态口令形式。

- 端口限制

端口是服务数据传输的位置,在端口防护中我们建议关闭不必要的端口,定期扫描主机端口开放情况,对部分端口进行点对点的限制,通过防火墙/安全组/ACL等形式进行端口访问限制,必要情况可以尽ping。

结合上述内容总结防护发展的特点:精细化、体系化。

需要

登录

才可以提问哦

: