纵深防御体系

阅读 (13644)以下内容主要介绍纵深防御体系。

核心思想和需求:

- 快速检测

– 在发生攻击时快速发现攻击行为。 - 有限影响

– 发生了入侵攻击行为,攻击者能获取的权限和造成的影响尽可能的小。 - 快速溯源

– 根据攻击行为和信息,快速还原攻击过程。 - 快速恢复

– 迅速切断问题点进行修复,恢复业务正常。

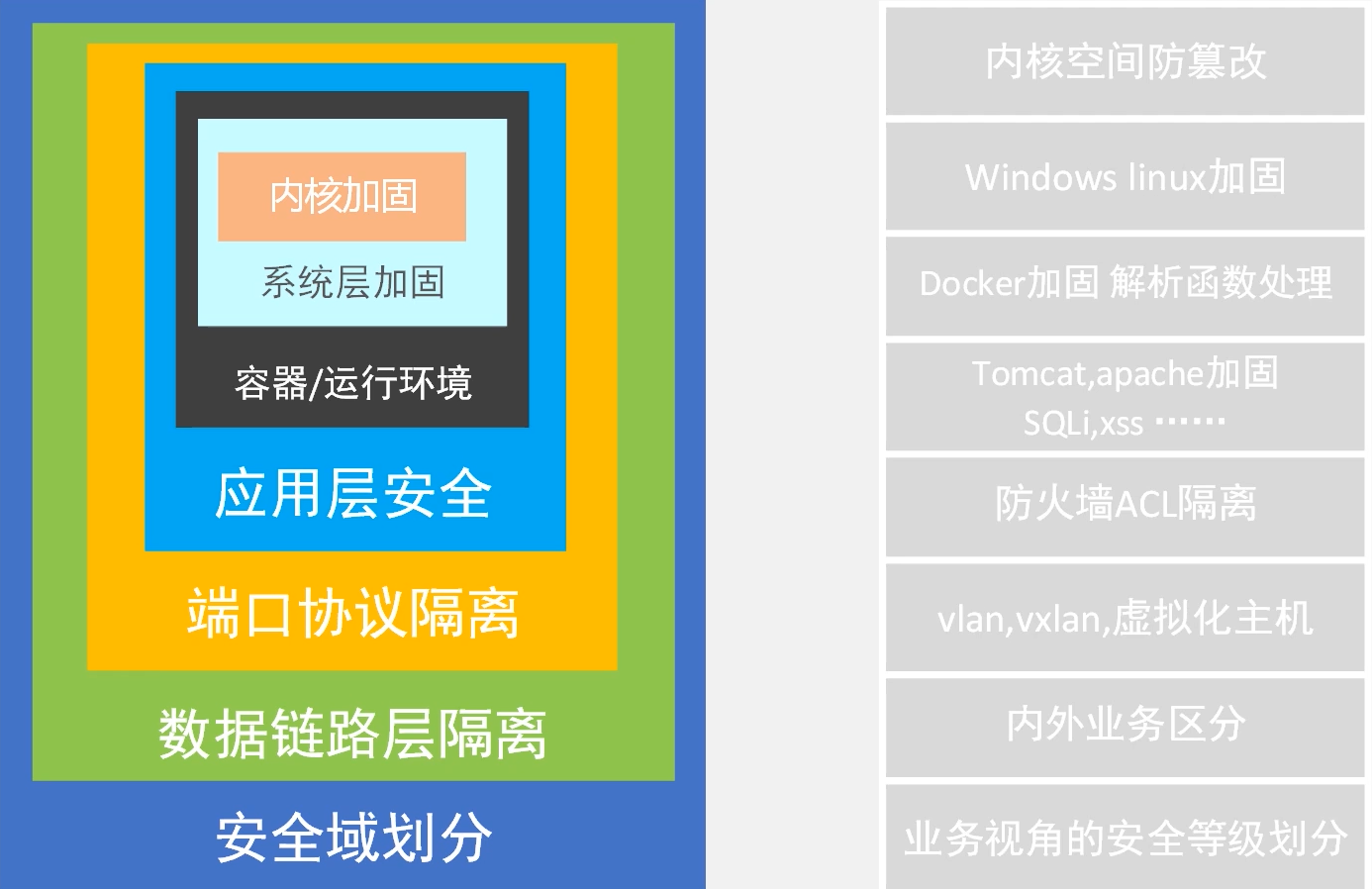

首先看一下防御体系框架:

整个防御分解到如下几层实施处理:

- 安全域划分

- 数据链路隔离

- 端口协议隔离

- 应用层隔离

- 容器运行环境

- 系统层加固

- 内核加固

安全域划分

网络安全域是指同一系统内有相同的安全保护需求,相互信任,并具有相同的安全访问控制和边界控制策略的子网或网络,且相同的网络安全域共享一样的安全策略。广义可理解为具有相同业务要求和安全要求的IT系统要素的集合。

网络安全域从大的方面分一般可划分为四个部分:本地网络、远程网络、公共网络、伙伴访问。而在不同的安全域之间需要设置防火墙以进行安全保护。

- 本地网络:桌面管理、应用程序管理、用户账号管理、登录验证管理、文件、打印资源管理、通信通道管理及灾难恢复管理等。

- 远程网络:安全远程用户以及远程办公室对网络的访问。

- 公共网络:安全内部用户访问互联网以及互联网用户访问内网服务。

- 伙伴访问:保证企业合作伙伴对网络的访问安全,保证传输的可靠性以数据的真实性和机密性。

一般在在划分安全域之前,还应先把所有的计算机进行分组。分好组中,再把各个组放到相应的区域中去,如边界DNS、和办界WEB都可放到边界区域中(即所谓的DMZ区域)去。

数据链路层隔离

使用vlan、vxlan、虚拟化等技术可以将安全域进一步细化,可以快速缩小供给面。做到有限访问,有限互通。

因为一个VLAN就是一个单独的广播域,VLAN之间相互隔离,这大大提高了网络的利用率,确保了网络的安全保密性。人们在LAN上经常传送一些保密的、关键性的数据。保密的数据应 提供访问控制等安全手段。一个有效和容易实现的方法是将网络分段成几个不同的广播组,网络管理员限制了VLAN中用户的数量,禁止未经允许而访问VLAN中的应用。交换端口可以基于应用类型和访问特权来进行分组,被限制的应用程序和资源一般置于安全性VLAN中。

端口协议隔离

依靠防火墙、waf、ACl等边界防御手段进行隔离,减少攻击面,只提供有限的访问通道。通过流量导入,对接口请求的参数进行整体过滤防御,WAF可以采取流量复制也可以采取流量清洗的模式,只要前端WAF网络层的性能可观,原则上可以选择流量清洗的模式,因为流量复制的一个比较大的问题就是无法实施阻断,只能事后通知,及时性上面会稍显不足。

应用层

应用层是对外提供服务的站点等,这一层是流量进入系统的最后一个环节,主要防护措施可以有:白名单限制,refer域名限制,以及流量控制等等。例如某个不法IP在一段时间之内访问频次过高,就直接将此ip下发到防火墙一层,直接通过网络层把非法IP封杀过滤掉,例如有些电商的秒杀系统就有此做法。同时需要关注web容器、中间件的版本更新,及时修复漏洞,同时避免已失效端口、目录、文件等恶意被访问、下载等。

容器/运行环境

容器主机需要使用最小的访问权限,最小执行命令权限,容器镜像或镜像源的完整性,不定期更新相应补丁构成镜像的各个层保持一直的补丁级别。容器的安全性需要纳入开发和运营流程中的每一步,而不是作为最后一步进行保证。在更新补丁/版本这一项中运行环境同样需要,相应的环境或用户也需要保持最小命令执行权限、最小执行权限、最小访问权限。

系统/内核层加固

系统层加固和优化服务是实现信息系统安全的关键环节。通过使用该项服务,将在客户信息系统的网络层、主机层和应用层等简历符合安全需求的安全状态,并以此作为保证信息系统安全起点。加固内容可以大致包括:

- 安装、配置不符合安全需求

- 参数配置不规范

- 使用、维护不符合安全需求

- 系统完整性被破坏

- 被植入恶意程序

- 系统用户弱口令

- 安全漏洞未及时修补

- 应用服务和应用程序滥用

- 应用程序开发存在安全问题。

注意事项

以上内容是从用户可以感知的层面逐步向内;

且上述内容只是用来做相应的参考,并非指导意见。